阅读材料一和材料二,按第46、47、48小题要求作答。

【材料一】信息技术教材七年级上册活动五《构造信息安全屏障》内容摘要

活动背景:信息技术已经渗透到人们学习、工作、生活的方方面面,人们在数字信息技术带来的便利、快捷的同时,也面临严重的信息安全问题,信息安全在人为和非人为的有意和无意的多方面威胁。例如:2009年,“莫拉克”引发海底土石流,导致海底通信光纤受损,严重影响了亚洲地区的通信和互联互服务;2007年“灰鸽子”病毒集中爆发,2000万台电脑被控制,黑客随即买卖这些电脑的控制权,损害公众利益;1985年,计算机软件的错误导致纽约银行与美联储电子结算系统某日的收支失衡,发生了超额支付造成纽约银行当日账面出现了230亿美元短款。信息安全不仅影响个人的日常生活,也关系到国家的安全,因此,长期以来人们在一直不断研究各种防范措施,希望构筑维护信息安全的屏障。

活动目标:

1、了解信息安全事件的范畴

2、了解病毒的防护及传播途径,学会安装使用杀毒软件

3、做好计算机、个人信息及资料的安全防护

4、增强信息安全的意识,提高维护信息安全的能力

活动内容:

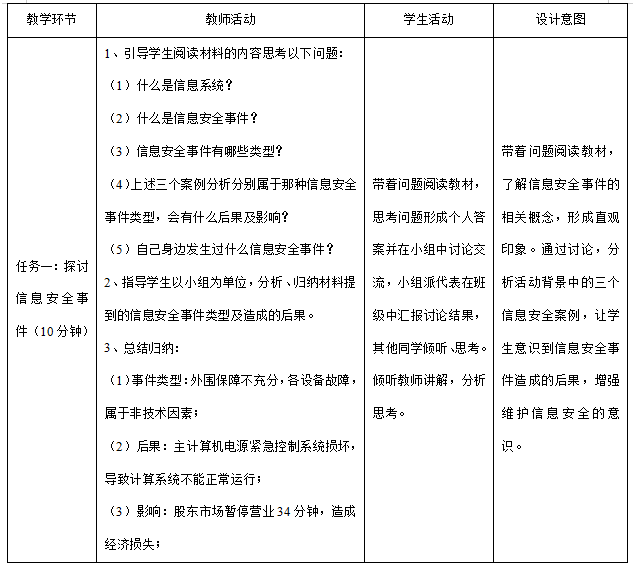

任务一、探究信息安全事件

活动主题一:主讨论分析活动背景中三个信息安全案例

活动主题二:分享信息安全案例,增强维护信息安全的意识

案例1:2011年4月,索尼在线PlayStation网络受到黑客攻击导致索尼被迫关闭了服务,索尼在5月份表示,因黑客攻击导致其损失1亿美元:

案例2:1994年8月1日,一只松鼠挖洞造成康涅狄格网络计算机电源紧急控制系统损坏,美国NASDAQ股票市场暂停营业34分钟,损失巨大。

……

任务二、探讨计算机病毒及传播途径

1、了解计算机病毒特征(内容略)

2、了解计算机病毒的传播途径(内容略)

3、了解计算机病毒的危害(内容略)

任务三、筑起信息安全屏障

活动主题一:安装360杀毒软件(内容略)

活动主题二:从我做起,保证信息安全(内容略)

【材料二】教学过程设计(片断)